Как работает биометрическое законодательство в россии

Содержание:

Дипфейки наступают

Какое бы решение ни использовалось для биометрической идентификации, в любом случае необходимо выявить и предотвратить попытки его обмана.

Хао Ли, ведущий американский эксперт в области дипфейков, уверен, что поддельные изображения станут неотличимыми от реальных фотографий и видеозаписей уже через 6–12 месяцев.

Угроза создания поддельных изображений заключается еще в том, что свободно распространяемые алгоритмы позволяют легко генерировать такие дипфейки обычным пользователям, не обладающим специальной технической подготовкой и не имеющим уникального оборудования.

Примечания

- N. K. Ratha, J. H. Connell, and R. M. Bolle, «Enhancing security and privacy in biometrics-based authentication systems, » IBM systems Journal, vol. 40, pp. 614—634, 2001.

- S. Tulyakov, F. Farooq, and V. Govindaraju, «Symmetric Hash Functions for Fingerprint Minutiae, » Proc. Int’l Workshop Pattern Recognition for Crime Prevention, Security, and Surveillance, pp. 30-38, 2005

- A. B. J. Teoh, A. Goh, and D. C. L. Ngo, «Random Multispace Quantization as an Analytic Mechanism for BioHashing of Biometric and Random Identity Inputs, » Pattern Analysis and Machine Intelligence, IEEE Transactions on, vol. 28, pp. 1892—1901, 2006.

- M. Savvides, B. V. K. V. Kumar, and P. K. Khosla, ««Corefaces»- Robust Shift Invariant PCA based Correlation Filter for Illumination Tolerant Face Recognition, » presented at IEEE Computer Society Conference on Computer Vision and Pattern Recognition (CVPR’04), 2004.

- M. A. Dabbah, W. L. Woo, and S. S. Dlay, «Secure Authentication for Face Recognition, » presented at Computational Intelligence in Image and Signal Processing, 2007. CIISP 2007. IEEE Symposium on, 2007.

Примечания

-

. Cernet.

- N. K. Ratha, J. H. Connell, and R. M. Bolle, «Enhancing security and privacy in biometrics-based authentication systems, » IBM systems Journal, vol. 40, pp. 614—634, 2001.

- S. Tulyakov, F. Farooq, and V. Govindaraju, «Symmetric Hash Functions for Fingerprint Minutiae, » Proc. Int’l Workshop Pattern Recognition for Crime Prevention, Security, and Surveillance, pp. 30-38, 2005

- A. B. J. Teoh, A. Goh, and D. C. L. Ngo, «Random Multispace Quantization as an Analytic Mechanism for BioHashing of Biometric and Random Identity Inputs, » Pattern Analysis and Machine Intelligence, IEEE Transactions on, vol. 28, pp. 1892—1901, 2006.

- M. Savvides, B. V. K. V. Kumar, and P. K. Khosla, ««Corefaces»- Robust Shift Invariant PCA based Correlation Filter for Illumination Tolerant Face Recognition, » presented at IEEE Computer Society Conference on Computer Vision and Pattern Recognition (CVPR’04), 2004.

- M. A. Dabbah, W. L. Woo, and S. S. Dlay, «Secure Authentication for Face Recognition, » presented at Computational Intelligence in Image and Signal Processing, 2007. CIISP 2007. IEEE Symposium on, 2007.

-

. ТАСС. Дата обращения 10 июля 2019.

Определения

Приблизительная структурная схема биометрического анализа (англ.)

Основные определения, используемые в сфере биометрических приборов:

- Универсальность — каждый человек должен обладать измеряемой характеристикой.

- Уникальность — насколько хорошо человек отделяется от другого с биометрической точки зрения.

- Постоянство — мера того, в какой степени выбранные биометрические черты остаются неизменными во времени (например, в процессе старения).

- Взыскания — простота осуществления измерения.

- Производительность — точность, скорость и надёжность используемых технологий.

- Приемлемость — степень достоверности технологии.

- Устранение — простота использования замены.

Биометрическая система может работать в двух режимах:

- Верификация — сравнение один к одному с биометрическим шаблоном. Проверяет, что человек тот, за кого он себя выдает. Верификация может быть осуществлена по смарт-карте, имени пользователя или идентификационному номеру.

- Идентификация — сравнение один ко многим: после «захвата» биометрических данных идет соединение с биометрической базой данных для определения личности. Идентификация личности проходит успешно, если биометрический образец уже есть в базе данных.

Первое частное и индивидуальное применение биометрической системы называлось регистрацией. В процессе регистрации биометрическая информация от индивида сохранялась. В дальнейшем биометрическая информация регистрировалась и сравнивалась с информацией, полученной ранее

Обратите внимание: если необходимо, чтобы биометрическая система была надежна, очень важно, чтобы хранение и поиск внутри самих систем были безопасными

Первая часть (сенсор) — промежуточная связь между реальным миром и системой; он должен получить все необходимые данные. В большинстве случаев это изображения, но сенсор может работать и с другими данными в соответствии с желаемыми характеристиками.

Вторая часть (блок) осуществляет все необходимые предварительные процессы: она должна удалить все «лишнее» с сенсора (датчика) для увеличения чувствительности на входе (например, удаление фоновых шумов при распознавании голоса)

В третьей части (третьем блоке) извлекаются необходимые данные. Это важный шаг, так как корректные данные нуждаются в извлечении оптимальным путём. Вектор значений или изображение с особыми свойствами используется для создания шаблона. Шаблон — это синтез (совокупность) релевантных характеристик, извлечённых из источника. Элементы биометрического измерения, которые не используются в сравнительном алгоритме, не сохраняются в шаблоне, чтобы уменьшить размер файла и защитить личность регистрируемого, сделав невозможным воссоздание исходных данных по информации из шаблона.

Регистрация, представленная шаблоном, просто хранится в карте доступа или в базе данных биометрической системы, или в обоих местах сразу. Если при попытке входа в систему было получено совпадение, то полученный шаблон передается к сравнителю (какому-либо алгоритму сравнения), который сравнивает его с другими существующими шаблонами, оценивая разницу между ними с использованием определённого алгоритма (например, англ. Hamming distance — расстояние Хемминга — число позиций цифр в двух одинаковой длины кодовых посылках (отправленной и полученной), в которых соответствующие цифры отличаются). Сравнивающая программа анализирует шаблоны с поступающими, а затем эти данные передаются для любого специализированного использования (например, вход в охраняемую зону, запуск программы и т. д.).

Идентификация на устройстве

Неважно, каким способом проводится идентификация пользователя на устройстве – по отпечатку пальца, характерным параметрам лица,рисунку вен или радужной оболочке глаза. В зависимости от используемого алгоритма на разных устройствах эти методы могут демонстрировать более или менее точные результаты.Например, смартфоны под управлением операционной системы Android на момент написания статьи не поддерживали подтверждение финансовых операций при помощи биометрической идентификации по лицу

В зависимости от используемого алгоритма на разных устройствах эти методы могут демонстрировать более или менее точные результаты.Например, смартфоны под управлением операционной системы Android на момент написания статьи не поддерживали подтверждение финансовых операций при помощи биометрической идентификации по лицу.

Быстро и удобноПоложительным моментом реализации биометрического функционала на стороне пользователя является то, что биометрические данные хранятся на личных устройствах и тем самым не нарушаются требования GDPR по хранению и обработке персональных биометрических данных граждан. Сама идентификация осуществляется также на самом устройстве встроенными средствами операционной системы, что исключает зависимость от качества каналов связи, обеспечивает стабильную скорость биометрической идентификации и демонстрирует высокий уровень безопасности при обработке биометрических данных.

Основными причинами широкого применения такого метода биометрической идентификации стала простота интеграции, понятный пользователю интерфейс и отсутствие необходимости дополнительно приобретать биометрические лицензии. Благодаря этому компания имеет возможность бесплатно реализовать удобный для пользователя способ идентификации, а пользователю такое решение позволяет не посещать офис компании для регистрации своих биометрических данных.

Ложка дегтяВ то же время у таких методов есть серьезный недостаток: компания, предоставляющая доступ, не может точно утверждать, кому он предоставляется.

Ей достоверно известно только то, что доступ открыт пользователю, биометрические данные которого совпадают с биометрическими данными, зарегистрированными на устройстве клиента.

Для исключения риска несанкционированного добавления чужих биометрических данных на устройстве или изменения биометрических данных уже зарегистрированного пользователя некоторые разработчики перед предоставлением доступа осуществляют проверку, что в системе не производилось никаких действий с TouchID или FaceID с момента, когда пользователь разрешил использовать данный способ идентификации. В случае обнаружения любых изменений или добавления биометрических данных пользователю предлагается повторно пройти процедуру авторизации, используя для этого традиционные методы – логин и пароль.

Такой механизм реализован компанией Apple для доступа в AppStore. В случае наличия изменений в TouchID или FaceID требуется ввод пароля, который пользователь часто не помнит, так как до этого он авторизовался по биометрии. В итоге начинается муторная процедура восстановления пароля.

Надо учитывать также, что все (подчеркиваю – все) смартфоны с любыми встроенными алгоритмами биометрической идентификации ошибаются или допускают обман.

История

В 1859 году британский колониальный служащий в Индии Уильям Гершель ввёл практику идентификации контрагентов по договорным обязательствам из числа индийцев (поскольку для белого европейца все они выглядели на одно лицо, а их имена звучали одинаково, что нередко приводило к путанице и усложняло работу колониальных чиновников) по отпечаткам пальцев и ладоней, которые те оставляли при заключении сделок. В доработанном Фрэнсисом Гальтоном в конце 1880-х гг. виде, метод идентификации личности по отпечаткам пальцев применяется полицейскими структурами по сей день.

Но поскольку система Гершеля не являлась собственно биометрической (поскольку у него отсутствовали инструменты, которые бы позволяли точно измерять микроскопическое расстояние между линиями пальцевых узоров, сверка контрольных отпечатков производилась на глаз), практиковалась весьма ограниченно и только для весьма специфических целей, отцом биометрии принято считать французского криминалиста Альфонса Бертильона, который в начале 1880-х гг. установив постоянство антропометрических параметров взрослых людей, добился введения во Франции первой биометрической системы оперативного учёта преступников. Взяв за основу уже существующую систему учёта преступников, созданную Эженом Видоком, и основанную на словесном описании внешности преступника, Бертильон дополнил её точными измерениями, которые позволяли сузить круг поиска вплоть до конкретного индивида. Система Бертильона позволяла каталогизировать и категоризировать имеющиеся в полицейской картотеке учётные карточки на преступных элементов, благодаря чему процесс установления личности неопознанного преступника значительно упростился. Исходно она состояла из пяти измеренных биометрических показателей: высоты и ширины головы, длины среднего пальца, длины стопы левой ноги, длины локтевой кости, в сочетании с картотекой фотопортретов преступников в анфас и профиль для идентификации лиц злоумышленников свидетелями (последнее из указанных изобретений Бертильона применяется полицейскими структурами по всему миру по сей день). Система Бертильона среди прочего позволяла безошибочно установить подлинную личность мошенников и различных проходимцев, присвоивших себе чужое имя или пользовавшихся вымышленными именами.

Уязвимость биометрических систем

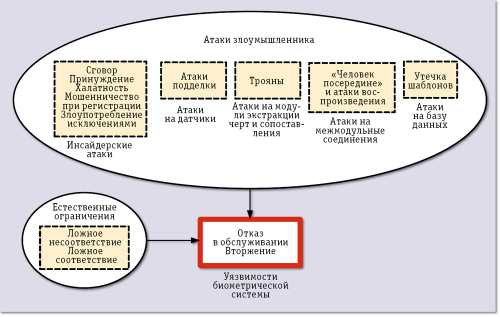

Биометрическая система уязвима для двух типов ошибок:

- Если система не распознает легитимного пользователя — происходит отказ в обслуживании.

- Если самозванец неверно идентифицируется в качестве авторизованного пользователя, говорят о вторжении.

Существует большое количество причин, которые провоцируют эти сбои, их можно поделить на естественные ограничения и атаки злоумышленников. (Рис.1)

Естественные ограничения

Рис.2. Естественная вариабельность биометрических образцов одного и того же индивидуума: а — вариации в рисунке отпечатка одного и того же пальца при разном положении пальца на датчике; б — вариации снимка одного и того же лица, обусловленные изменениями позы; в — вариации снимка радужной оболочки одного и того же глаза из-за сужения зрачка и изменения направления взгляда

Если аутентификации по паролю требует точное соответствие двух алфавитно-цифровых строк, биометрическая аутентификационная система полагается на степень схожести двух биометрических образцов, а поскольку индивидуальные биометрические образцы, полученные в ходе регистрации и аутентификации, редко идентичны, то, как показано на Рис.2, биометрическая система может делать ошибки аутентификации двух видов.

| Ошибки аутентификации | |

|---|---|

| Ложное несоответствие | • Происходит тогда, когда два биометрических образца одного и того же человека имеют низкую схожесть и система отказывается их воспринимать как идентичные, то есть не может их сопоставить.

• Ложное несоответствие ведет к отказу в обслуживании легитимного пользователя. |

| Ложное соответствие | • Происходит, когда два биометрических образца разных людей имеют высокую схожесть и система ошибочно объявляет их совпадающими.

• Ложное соответствие приводит к вторжению самозванца. Такое вторжение также называют атакой нулевого усилия, поскольку она не требует от злоумышленника применения каких-либо специальных для взлома системы. |

Атаки злоумышленников

Биометрическая система также может дать сбой в результате атаки злоумышленников, которые могут проводиться через инсайдеров либо путем прямой атаки на системную инфраструктуру. Злоумышленник может обойти биометрическую систему, если вступит в сговор с инсайдерами, либо воспользуется их халатностью (например, невыходом из системы после завершения транзакции), либо выполнит мошеннические манипуляции с процедурами регистрации и обработки исключений, которые изначально были разработаны для помощи авторизованным пользователям. Внешние злоумышленники также могут вызвать сбой в биометрической системе посредством прямых атак на пользовательский интерфейс (датчик), модули экстракции черт или сопоставления либо на соединения между модулями или базу шаблонов.

Существует две серьезные уязвимости, которые заслуживают отдельного внимания в контексте биометрической аутентификации: атаки подделки на пользовательский интерфейс и утечка из базы шаблонов.

Рис.3. Пример получения биометрической черты методом обратной инженерии соответствующего биометрического шаблона: а — оригинальный снимок отпечатка; б — информация о линиях шаблона, извлеченная из снимка отпечатка; в — образ отпечатка, реконструированный с использованием только информации о линиях

| Наименование уязвимости | Сущность |

|---|---|

| Атаки подделки на пользовательский интерфейс | Заключается в предоставлении поддельного биометрического образа: пластилинового пальца, снимка лица или реального отрезанного пальца легитимного пользователя и т.д.

Фундаментальный принцип биометрической аутентификации состоит в том, что, хотя сами биометрические признаки не являются секретом (можно тайно получить фото лица человека или отпечаток его пальца с предмета или поверхности), система тем не менее остается защищенной, так как признак физически привязан к живому пользователю. Атаки подделки являются нарушением этого базового принципа, тем самым серьезно подрывают защищенность системы. |

| Утечка из базы шаблонов | Происходит тогда, когда информация о шаблоне легитимного пользователя становится доступной злоумышленнику. Опасность подделки повышается, поскольку злоумышленнику в данном случае гораздо проще восстановить биометрический рисунок путем обратного инжиниринга шаблона (рис.3)

Украденный шаблон нельзя заменить новым, как в случае с паролем, поскольку биометрические образы существуют только в единственном экземпляре. Обычно такие шаблоны используются для посторонних целей — например, для тайной слежки за человеком в различных системах или для получения приватной информации о его здоровье. |

По конфигурации ладони

Одним из наиболее известных и популярных устройств в России является биометрический сканер кисти руки компании Recognition Systems Inc. (США). Данное устройство имеет две модификации: HandKey (ID-3D) и HandKey II. В основе их работы лежит сканирование профиля ладони (ширины ладони, пальцев, их длины и толщины). Кисть руки, помещенная на специализированный терминал, сканируется инфракрасным светом (сигнал регистрируется специальной камерой). При этом перед сканированием вы либо вводите свой PIN-код со встроенной клавиатуры, либо читаете какой-то идентификатор (например, PROX-карту). Считыватель, который таким образом предупреждается, что будет вводиться именно ваша ладонь, производит сличение оригинала и информации, занесенной ранее в память. Предварительный ввод кода или чтение карты позволяет многократно уменьшить время идентификации. К примеру, при посещении библиотеки знание конкретного раздела и полки, где лежит нужная вам книга, избавит вас от длительного ожидания, а библиотекаря – от лишних поисков. В нашем случае принцип аналогичен. Считыватели HandKey II обеспечивают вероятность ложного отказа в доступе (ошибки первого рода) FRR = 0,001 %, вероятность ложного доступа (ошибки второго рода) FAR = 0,000001 %. Из известных производителей наиболее близких к упомянутым системам, можно отметить компанию BioMet Partners Inc. (устройства: FingerFoto, VeryFast, BioSmart+, на основе биометрического терминала Digi-2).

Дактилоскопические (по отпечатку пальца)

Данная технология является одной из самых распространенных. Она широко используется как для построения систем доступа к информации, так и в классических СУД, управляющих доступом в помещения. В основе указанной технологии лежит уникальность рисунка папиллярных линий на пальце (отпечатка пальца) и ладони. Следует отметить высокую популярность данного метода во всем мире, основанную на сложности подделки отпечатка, его устойчивости (неизменяемости со временем), компактности самого сканера, малому объему идентификационного кода и, как следствие, возможности быстрого поиска по базе данных. Не последнюю роль играет также привычность применения данного идентификатора в традиционной криминалистике. В США и более 30 других странах функционирует единая дактилоскопическая система идентификации преступников AFIS (Automated Fingerprint Identification Systems).

Основной принцип данной технологии – сканирование уникального папиллярного узора пальцев специализированным сканером. Время идентификации обычно составляет менее 1с. Вероятность ошибки первого рода обычно составляет FRR = 0,01

—

0,0001 %, вероятность ошибки второго рода FAR = 0,002

—

0,0001.

Существует большое число различных модификаций дактилоскопических считывателей. Есть устройства, самостоятельно управляющие дверью, например – автономный stand alone считыватель компании Identix (FingerscanV20). Или даже считыватели, совмещенные с электрозамком (например, биометрический замок Finguard). В то же время значительная часть биометрических считывателей отпечатка пальца предназначена для использования в составе мощных компьютеризированных систем доступа. Они не имеют встроенных реле и, соответственно, не могут управлять дверями. Их назначение – исключительно идентификация, а само управление осуществляет оборудование СУД, к которому они подключаются (контроллеры, интерфейсные модули и пр.). В большинстве случаев данные считыватели имеют формат Виганда, поскольку его понимает большинство СУД. Такие считыватели можно сравнить с переводчиком, поскольку они переводят контроллеру биометрические параметры на понятный ему язык, при этом само решение остается за контроллером.

Для предотвращения несанкционированного доступа к компьютеру и защиты информации наиболее часто используются кремниевые дактилоскопические сканеры, встроенные в клавиатуру или «мышь».

Глаз в качестве идентификатора

В настоящий момент в мире наиболее известны две технологии, использующие в качестве идентификатора глаз человека, и обе входят в число наиболее высокоточных.

Первая основана на идентификации рисунка радужной оболочки глаза, метод был разработан компанией IriScan (в настоящий момент несколько компаний используют данный метод в своих устройствах). Вторая технология использует метод сканирования глазного дна – сетчатки глаза – и базируется на уникальности углового распределения кровеносных сосудов для каждого человека (разработчик – компания EyeDentify).

Биометрия – путь в безопасное будущее?

Но существует обратная сторона.

Многие считают, что биометрия во многом упростит нашу жизнь:

- Некоторые устройства умеют распознавать человека по отпечаткам, а последние изобретения идентифицируют личность по лицу. Скоро благодаря биометрии можно будет взять кредит, получить персональную скидку в магазине.

- Многие государства собирают данные о человеке, привязывая к заграничным паспортам. На чипы записывают различную информацию, начиная от радужной оболочки глаз, заканчивая отпечатками. Сейчас эти сведения используют службы безопасности. Проверка данных на чипе не отнимет много времени.

- Сейчас для открытия счета или получения кредита в основном нужно посещать офис. После введения единой биометрической системы все изменится. Она позволит определить личность удаленно – при помощи голоса, видео, в котором будет ваше лицо.

- Биометрия найдет свое назначение и на сайте госуслуг. Получить услуги станет существенно проще и быстрее. Вам не придется посещать МФЦ, пенсионные фонды. Все просто – заказал услугу или документ через сайт. И главное – никакой бумажной волокиты и траты собственного времени. Таким новшествам порадуются пенсионеры, инвалиды и жители удаленных деревень.

- Биометрия станет подтверждением личности при посещении медицинских учреждений. Можно дистанционно записаться к врачу, а тот получит вашу карту через базу данных.

- Не придется восстанавливать пароли. В каждой учетке, которая создана нами, указывается пароль. К нему предъявляют ряд требований – он должен быть длинным, сложным, совмещать буквы и цифры, а также символы. Менять его нужно часто, но из памяти постоянно вылетают эти длинные комбинации. Благодаря системе распознавания личности ваши аккаунты будут находиться в безопасности.

- Пойдя в магазин, вы сможете расплачиваться простым нажатием пальца на экран специального адаптированного терминала, который оснащен биометрическим сканером. Уже сейчас вы можете рассчитываться через свой смартфон.

- Распознавание лиц сделает безопасными массовые мероприятия. Например, на матч пришел неадекватный и агрессивный болельщик. Система установила его личность и уже на следующие игры его не впустят и не продадут билет. Опасные люди заносятся в черные списки.

Представьте такую ситуацию – вы заходите в метро, у вас выхватывают телефон из рук. Злоумышленник убегает, как его отыскать? При введении системы распознавания лиц найти вора будет гораздо проще. Это актуально при квартирных кражах, угоне машины. Но у этого плюса существует некоторый недостаток, а точнее, обратная сторона. Произойдет снижение уровня приватности.

Насколько надежна биометрия?

Пока биометрические технологии далеки от совершенства. Физиологические показатели более стабильны по сравнению с поведенческими: меньше меняются в течение жизни и не подвержены ситуативным факторам, например, воздействию стресса. Тем не менее, история знает множество примеров, когда и такие измерения ложно принимаются или отвергаются распознающими системами. Например, лицо можно заменить фотографией или видео в высоком разрешении, а отпечатки пальцев «похитить». Известный случай произошел в 2005 году в британской тюрьме Гленочил, где заключенные влегкую научились обманывать систему замков, основанную на дактилоскопии.

Часто риск ошибки связан с условиями проведения идентификации. Некачественная фотография может заметно увеличить риск

Важно освещение, интенсивность фонового шума, положение человека в пространстве. В идеальных лабораторных условиях частота ошибок в опознании лица колеблется от 5 до 10%.

Биометрические сведения: что означают и как классифицируются

Под биометрическими сведениями следует рассматривать таковые, что основаны на биометрии и представляют собой уникальные характеристики конкретного человека.

Они могут быть:

- уникальными, т. е. полученными с рождения и являющимися статичными, в том числе, отпечатки пальцев, ДНК, радужная оболочка глаза;

- динамическими, т. е. приобретенными со временем либо изменяемыми в силу возраста и факторов внешнего воздействия, в том числе голос, почерк, походка.

152-й Федеральный закон от 27 июля 2006 года трактует биометрические данные как сведения, которые могут рассказать о физиологических и биологических особенностях человека, руководствуясь которыми можно установить его личность.

Такие сведения (биометрические персональные) закон допускает использовать оператору только при наличии письменного согласия. Исключение – случаи, связанные с реализацией международных договоров о реадмиссии, исполнением судебных актов, противодействием терроризму, коррупции, оперативно-розыскной деятельностью, госслужбой, прочее.

Такие сведения (биометрические персональные) закон допускает использовать оператору только при наличии письменного согласия. Исключение – случаи, связанные с реализацией международных договоров о реадмиссии, исполнением судебных актов, противодействием терроризму, коррупции, оперативно-розыскной деятельностью, госслужбой, прочее.

С каждым типом используемых параметров работает своя группа систем биометрических технологий.

Работают они практически по одинаковой схеме:

- считывание определенного биологического параметра человека плюс запись (запоминание системой);

- обработка полученного изображения (звука), составление образца и преобразование в математический (цифровой) код;

- сравнение ключа с оригиналом и вынесение решения системой относительно идентификации личности.

Примеры и особенности

На основании норм, упоминаемых в этой статье, следует:

2. Отпечаток пальца на промежуточной поверхности (дактилоскопический образец) не является биометрическими персональными данными, но содержит биометрические признаки, которые могут быть обработаны для установления личности владельца отпечатка, в результате чего может быть произведена обработка биометрических персональных данных.

Если подобная обработка производится в следственных целях, то для её осуществления не требуется разрешения от субъекта данных, если в целях осуществления доступа к информационной коммерческой системе, то письменное согласие на обработку нужно.

3. Видеозапись человека камерой видеонаблюдения не является обработкой биометрических персональных пока не будет производиться установление личности субъекта, например, правоохранительными органами в целях оперативно-розыскных мероприятий.

4. Ксерокопирование (светокопирование) и сканирование удостоверений личности с фотографией без целей последующего проведения идентификации личности по копиям документов не является обработкой биометрических персональных данных.

Разъяснения вопросов обработки биометрических персональных данных от 30 августа 2013 года на официальном сайте Роскомнадзора.

Риски утечки данных

Во время верификации данные сверяются с биометрическим шаблоном, который сам человека хранит, например, на смарт-карте. Только пользователь имеет контроль над своими данными. В случае идентификации данные человека сверяют с данными из единой централизованной базы, а это значит, что их носитель не имеет над ними никакой власти. В такой ситуации никто не защищен от нарушения приватности и попадания биометрической информации в чужие руки.

Так, стало известно, что российские банки передали ФСБ биометрию клиентов — данные пользователей могут использовать совсем не тем способом, на который соглашался клиент.

СмоÑÑиÑе Ñакже

- ÐнÑоÑмаÑÐ¸Ð¾Ð½Ð½Ð°Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑÑÑ Ð² банкаÑ

- ÐаÑионалÑÐ½Ð°Ñ Ð±Ð¸Ð¾Ð¼ÐµÑÑиÑеÑÐºÐ°Ñ Ð¿Ð»Ð°ÑÑоÑма (ÐÐÐ)

- ÐиомеÑÑиÑеÑкий ÑÑнок ÑегоднÑ

- ÐиомеÑÑиÑеÑÐºÐ°Ñ Ð¸Ð´ÐµÐ½ÑиÑикаÑÐ¸Ñ (миÑовой ÑÑнок)

- ТеÑнологии биомеÑÑиÑеÑкой иденÑиÑикаÑии

- ÐиÑÑ Ð±Ð¸Ð¾Ð¼ÐµÑÑии

- ÐÑаÑÐºÐ°Ñ Ð¸ÑÑоÑÐ¸Ñ Ð±Ð¸Ð¾Ð¼ÐµÑÑии

- ÐиомеÑÑÐ¸Ñ Ð¸ погÑаниÑнÑй конÑÑолÑ

- СÐУÐ

- ÐиомеÑÑиÑеÑкие ÑиÑÑÐµÐ¼Ñ ÑÑеÑа ÑабоÑего вÑемени

- СиÑÑÐµÐ¼Ñ Ð²Ð¸Ð´ÐµÐ¾Ð½Ð°Ð±Ð»ÑдениÑ

- СиÑÑÐµÐ¼Ñ Ð°ÑÑенÑиÑикаÑии